Η Cercetare punct de cercetare, Amenințarea inteligenței departamentul său de cercetare Check Point Software Technologies Ltd., cel mai mare furnizor mondial de soluții de securitate cibernetică, a publicat Indicele global de amenințare pentru decembrie 2021.

ΣO lună am văzut vulnerabilitatea apachelog4j pentru a scana internetul, cercetătorii au raportat că trickbot este încă cel mai frecvent malware, deși la o rată puțin mai mică, 4%, impactul organizațiilor din întreaga lume, de 5% In noiembrie.

Recent și-a revenit Emotet, care a urcat rapid de pe locul șapte pe locul doi. THE CPR dezvăluie, de asemenea, că industria care primește cele mai multe atacuri este în continuare Educația/Cercetarea.

În decembrie, „Execuția codului de la distanță Apache Log4jEste vulnerabilitatea cu cea mai mare frecvență de exploatare, care o afectează 48,3% a organizaţiilor din întreaga lume. Vulnerabilitatea a fost raportată pentru prima dată pe 9 decembrie în pachetul său de înregistrare apachelog4j - cea mai populară bibliotecă de jurnal Java folosită în multe servicii și aplicații Internet cu peste 400.000 de descărcări din proiectul GitHub.

Vulnerabilitatea a provocat un nou flagel, afectând aproape jumătate dintre companiile lumii într-un timp foarte scurt. Atacatorii pot profita de aplicațiile vulnerabile pentru a le executa cryptojackers și alte programe rău intenționate pe servere compromise. Până acum, cele mai multe atacuri s-au concentrat pe utilizarea criptomonedelor în detrimentul victimelor, cu toate acestea, autorii mai sofisticați au început să acționeze agresiv și să exploateze încălcarea pentru ținte de mare valoare.

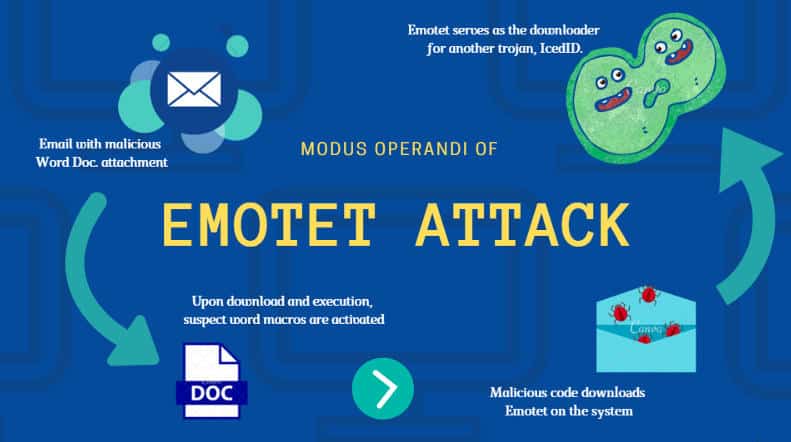

În aceeași lună, am văzut, de asemenea, rețeaua botnet Emotet trecând de la a șaptea la a doua cea mai răspândită malware. Așa cum am bănuit, Emotet nu a întârziat să pună o bază solidă de la reapariția sa în noiembrie anul trecut. Este înșelător și se răspândește rapid prin e-mailuri de phishing cu atașamente sau link-uri rău intenționate.

Acum este mai important ca niciodată ca toată lumea să aibă o soluție puternică de securitate a e-mailului și să se asigure că utilizatorii știu cum să identifice un mesaj sau un atașament suspect. a declarat Maya Horowitz, vicepreședinte de cercetare la Check Point Software.

Η CPR afirmă că în luna decembrie a Educație / Cercetare este cea mai atacată industrie din lume, urmată de Guvern/Forțele Armate și ISP / MSP. Vulnerabilitate"Execuția codului de la distanță Apache Log4jEste cel mai des exploatat, afectându-l 48,3% organizații din întreaga lume, urmată de „Dezvăluirea informațiilor din depozitul Git de server Web„Ceea ce afectează 43,8% a organizaţiilor din întreaga lume. "Antete HTTP Execuția codului de la distanțăRămâne pe locul trei pe lista vulnerabilităților cele mai frecvent exploatate, cu impact global 41,5%.

Topul grupurilor de programe malware

* Săgețile se referă la modificarea clasamentului în raport cu luna precedentă.

Luna aceasta, Trickbot este cel mai răspândit malware care afectează 4% din organizațiile din întreaga lume, urmat de Emotet și Formbook, ambele cu un impact global de 3%.

1. ↔ Trickbot - Trickbot este un modular Botnet și troian bancar care este actualizat constant cu noi caracteristici, caracteristici și canale de distribuție. Asta permite trickbot să fie un malware flexibil și personalizabil care poate fi distribuit ca parte a campaniilor multifuncționale.

2. ↑ Emotet Emotet este un troian avansat, autoreplicabil și modular. Emotet a fost folosit cândva ca troian bancar, dar recent a fost folosit ca distribuitor pentru alte campanii de malware sau malware. Folosește mai multe metode pentru a menține obsesia și tehnicile de evitare pentru a evita detectarea. În plus, se poate răspândi prin mesaje spam de tip phishing care conțin atașamente sau link-uri rău intenționate.

3. ↔ Carnet de formulare - Formbook este un InfoStealer care colectează acreditări din diferite browsere web, colectează capturi de ecran, monitorizează și înregistrează apăsările de taste și poate descărca și executa fișiere conform comenzilor C&C.

Cele mai importante atacuri în industrii din întreaga lume:

Luna aceasta, Educația/Cercetarea este industria cu cele mai multe atacuri la nivel mondial, urmată de Guvern/Forțe Armate și ISP/MSP.

1. Educație / Cercetare

2. Guvernul/Forțele Armate

3. ISP / MSP

Topul care exploatează vulnerabilități

În decembrie, „Execuția de la distanță a codului Apache Log4jEste vulnerabilitatea cel mai frecvent exploatată, care o afectează 48,3% organizații din întreaga lume, urmată de „Dezvaluire de informatii Serverul web al depozitului Git expus„Ceea ce afectează 43,8% a organizaţiilor din întreaga lume. "Antete HTTP Execuția codului de la distanțăRămâne pe locul trei pe lista vulnerabilităților cele mai frecvent exploatate, cu impact global 41,5%.

1. Ap Execuția de la distanță a codului Apache Log4j (CVE-2021-44228) Există o vulnerabilitate de execuție a codului de la distanță în apachelog4j. Exploatarea cu succes a acestei vulnerabilități ar putea permite unui intrus la distanță să execute cod arbitrar pe sistemul afectat.

2. ↔ Dezvăluirea informațiilor din depozitul Git de server Web - A fost raportată o vulnerabilitate în Depozitul Git. Exploatarea cu succes a acestei vulnerabilități ar putea permite dezvăluirea neintenționată a informațiilor contului.

3. ↔ Execuția codului de la distanță antete HTTP (CVE-2020-10826, CVE-2020-10827, CVE-2020-10828, CVE-2020-13756) Antetele HTTP permit utilizatorului și serverului să trimită informații suplimentare cu o solicitare HTTP. Un intrus la distanță poate folosi un antet HTTP vulnerabil pentru a executa cod arbitrar pe computerul victimei.

Top aplicații mobile rău intenționate

Aceasta AlienBot se clasează pe primul loc în cel mai răspândit malware pentru mobil, urmat de xHelper și FluBot.

1. AlienBot - Familia malware AlienBot este unul Malware-as-a-Service (MaaS) pentru dispozitivele Android care permite unui intrus la distanță, ca prim pas, să introducă cod rău intenționat în aplicații financiare legitime. Atacatorul obține acces la conturile victimelor și în cele din urmă preia controlul deplin asupra dispozitivului acestora.

2. xHelper - O aplicație rău intenționată care a fost în prim-plan din martie 2019 și este folosită pentru a descărca alte aplicații rău intenționate și pentru a afișa reclame. Aplicația poate fi ascunsă de utilizator și poate fi chiar reinstalată dacă a fost dezinstalată.

3. FluBot - Cel flubot este unul Botnet Android care este distribuit prin mesaje SMS phishing, care sunt cel mai adesea pretinse a fi companii de livrare. Imediat ce utilizatorul face clic pe linkul din mesaj, FluBot este instalat și accesează toate informațiile sensibile de pe telefon.

Lista completă a celor mai comune amenințări malware din Grecia pentru decembrie 2021 este:

Formular - FormBook a fost identificat pentru prima dată în 2016 și este un InfoStealer care vizează sistemul de operare Windows. Este comercializat ca MaaS în forumurile de hacking subterane pentru tehnicile sale puternice de evitare și prețul relativ scăzut. FormBook colectează acreditări din diverse browsere web, colectează capturi de ecran, monitorizează și înregistrează apăsările de taste și poate descărca și executa fișiere conform instrucțiunilor C&C.

Emotet- Emotet este un troian avansat, autoreplicabil și modular, care a fost folosit cândva ca troian bancar și acum distribuie alte programe rău intenționate sau campanii rău intenționate. Emotet folosește mai multe metode pentru a-și menține obsesia și tehnicile de evitare pentru a preveni detectarea și poate fi răspândit prin e-mailuri spam care conțin atașamente sau link-uri rău intenționate.

AgentTesla - AgentTesla este un RAT (Trojan Remote Access) avansat care acționează ca un keylogger și un hoț de parole. Activ din 2014, AgentTesla poate monitoriza și colecta tastatura și clipboard-ul victimei și poate captura capturi de ecran și extrage acreditări pentru o varietate de software instalat pe computerul victimei (inclusiv Chrome, Mozilla Firefox și clientul de e-mail Microsoft Outlook). AgentTesla vinde în mod deschis ca RAT legal, clienții plătind 15-69 USD pentru licențe.

Trickbot - Trickbot este un troian Botnet și bancar modular care vizează platforma Windows și este distribuit în principal prin campanii de spam sau alte familii de malware, cum ar fi Emotet. Trickbot trimite informații despre sistemul infectat și, de asemenea, poate descărca și executa module arbitrare dintr-o gamă largă de module disponibile: de la un modul VNC pentru control de la distanță la un modul SMB pentru distribuție într-o rețea compromisă. Odată ce o mașină este infectată, gașca Trickbot, agenții amenințători din spatele acestui malware, folosesc această gamă largă de module nu numai pentru a fura acreditările bancare de la computerul țintă, ci și pentru a se deplasa și a se identifica pe sine. atac ransomware în întreaga companie.

Joker - Un program spion Android pe Google Play, conceput pentru a fura mesaje SMS, liste de contacte și informații despre dispozitiv. În plus, malware-ul semnalează în tăcere victimei pentru servicii premium pe site-urile de publicitate.

Dridex- Dridex este un troian bancar vizat de troieni Windows despre care se observă că este distribuit prin campanii de spam și kituri de exploatare, care se bazează pe WebInjects pentru a spiona și a redirecționa acreditările băncii către un server controlat de un atacator. Dridex comunică cu un server la distanță, trimite informații despre sistemul infectat și, de asemenea, poate descărca și rula unități suplimentare pentru control de la distanță.

Vidar - Vidar este un infolstealer care vizează sistemele de operare Windows. A fost detectat pentru prima dată la sfârșitul anului 2018 și este conceput pentru a fura parole, datele cărților de credit și alte informații sensibile din diferite browsere de internet și portofele digitale. Vidar a fost vândut pe diverse forumuri online și este folosit ca un dropper de malware care descarcă ransomware GandCrab ca sarcină utilă secundară.

Cryptbot - Cryptbot este un troian care infectează sistemele instalând un program VPN necinstit și fură acreditările stocate de browser.

Teabot - Programul malware Teabot este o amenințare troiană pentru Android folosită în atacurile de tip phishing. Odată ce Teabot este instalat pe dispozitivul compromis, acesta poate transmite ecranul în direct către făptuitor, precum și poate utiliza Serviciile de accesibilitate pentru a efectua alte activități rău intenționate.

Triada - Triada este un backdoor modular pentru Android, care oferă privilegii de super-utilizator pentru descărcarea de programe malware. De asemenea, sa observat că Triada modifică adresele URL încărcate în browser.

XMRig - XMRig, introdus pentru prima dată în mai 2017, este un software de exploatare CPU open source utilizat pentru extragerea criptomonedei Monero.

Top 10 din Grecia |

|||

| Nume malware | Impact global | Impact asupra Greciei | |

| Formular | 3.17% | 17.58% | |

| Agent Tesla | 2.10% | 4.61% | |

| trickbot | 4.30% | 3.17% | |

| Cetățean | 0.08% | 2.02% | |

| Dridex | 1.74% | 2.02% | |

| Vidar | 0.91% | 2.02% | |

| Cryptbot | 0.50% | 1.73% | |

| Ramnit | 1.74% | 1.73% | |

| Teabot | 0.07% | 1.73% | |

| Triadă | 0.13% | 1.73% | |

Lista de impact global a amenințărilor și Carta ThreatCloud de la Check Point Software, bazat pe Inteligența ThreatCloud al Companiei, în cea mai mare rețea de cooperare pentru lupta împotriva criminalității cibernetice, care furnizează date despre amenințările și tendințele predominante în atacuri, utilizând o rețea globală de detectoare de amenințări.

Baza de date ThreatCloud include peste 3 miliarde de site-uri web și 600 de milioane de fișiere zilnic și localizează mai mult de 250 de milioane de activități malware in fiecare zi.

Nu uitați să-l urmați Xiaomi-miui.gr la Știri Google pentru a fi informat imediat despre toate articolele noastre noi! De asemenea, dacă utilizați un cititor RSS, puteți adăuga pagina noastră la lista dvs., pur și simplu urmând acest link >> https://news.xiaomi-miui.gr/feed/gn

Nu uitați să-l urmați Xiaomi-miui.gr la Știri Google pentru a fi informat imediat despre toate articolele noastre noi! De asemenea, dacă utilizați un cititor RSS, puteți adăuga pagina noastră la lista dvs., pur și simplu urmând acest link >> https://news.xiaomi-miui.gr/feed/gn

Urmareste-ne pe Telegramă pentru ca tu să fii primul care află toate știrile noastre!