Η Check Point Research, divizia Threat Intelligence a Check Point® Software Technologies Ltd. (NASDAQ: CHKP), cel mai mare furnizor mondial de soluții de securitate cibernetică, a publicat Indicele global de amenințare pentru luna Septembrie 2021.

ΟCercetătorii raportează că, în timp ce trickbot rămâne în fruntea listei celor mai frecvente programe malware, afectându-l 5% a organismelor din întreaga lume, cel recent renăscut Emotet revine pe locul șapte pe listă. THE CPR dezvăluie, de asemenea, că industria care primește cele mai multe atacuri este a ei Educație / Cercetare.

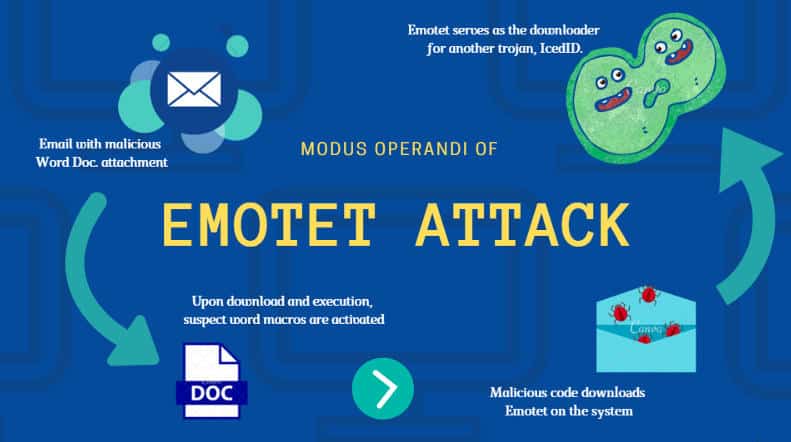

În ciuda eforturilor semnificative depuse de Europol și alte câteva agenții de aplicare a legii la începutul acestui an, pentru reprimarea lui Emotet, infama rețea botnet a fost confirmată a fi din nou în acțiune în noiembrie și este deja al șaptelea malware cel mai frecvent utilizat. Trickbot se află în fruntea listei pentru a șasea oară în această lună și este chiar implicat cu noua variantă Emotet, care se instalează pe computere infectate folosind infrastructura Trickbot.

Aceasta Emotet se raspandeste prin e-mailuri de tip phishing care conțin fișiere infectate Word, Excel și Zip, care dezvoltă Emotet pe computerul victimei. E-mailurile conțin titluri interesante, cum ar fi știri de ultimă oră, facturi și note corporative false pentru a atrage victimele să le deschidă. Mai recent, Emotet a început să se răspândească și prin pachete rău intenționate de software Adobe fals Windows App Installer.

Faptul că își folosește infrastructura trickbot înseamnă că scurtează timpul necesar pentru a obține un suport de rețea destul de important în întreaga lume. Pe măsură ce se răspândește prin e-mailuri de phishing cu atașamente rău intenționate, este vital ca atât conștientizarea, cât și instruirea utilizatorilor să fie în fruntea priorităților de securitate cibernetică ale organizațiilor.

Și oricine dorește să descarce software chirpici ar trebui să vă amintiți, ca în cazul oricărei cereri, să faceți acest lucru numai prin mijloace oficiale., a spus Maya Horowitz, VP Research la Check Point Software.

CPR a mai dezvăluit că sectorul educație/cercetare este cel cu cele mai multe atacuri la nivel mondial în noiembrie, urmat de comunicațiile guvernamentale/militare. "Servere web Traversarea directorului URL rău intenționatEste încă cea mai frecvent exploatată vulnerabilitate, care o afectează 44% organizații din întreaga lume, urmată de „Dezvăluirea informațiilor din depozitul Git de server Web„Ceea ce afectează 43,7% a organizaţiilor din întreaga lume. "Antete HTTP Execuția codului de la distanțăRămâne pe locul trei pe lista vulnerabilităților cele mai frecvent exploatate, cu impact global 42%.

Top familii de programe malware

* Săgețile se referă la modificarea clasamentului în raport cu luna precedentă.

Luna aceasta, trickbot este cel mai popular malware care afectează 5% a organizațiilor din întreaga lume, urmată de Agent Tesla și Formular, ambele cu impact global 4%.

- ↔ trickbot -Trickbot este unul botnet modular și Troian bancar care este actualizat constant cu noi caracteristici, caracteristici și canale de distribuție. Acest lucru îi permite să fie malware flexibil și personalizabil, care poate fi distribuit ca parte a campaniilor multifuncționale.

- ↑ Agent Tesla - Aceasta Agent Tesla este unul avansat ŞOBOLAN care funcționează ca keylogger și un interceptor capabil să urmărească și să colecteze tastatura victimei, tastatura sistemului, capturi de ecran și acreditări pe diferite programe software instalate pe mașină (inclusiv Google Chrome, Mozilla Firefox și Microsoft Outlook).

- ↑ Formular - Aceasta Formular este unul InfoStealer colectează acreditări de la diverse browsere web, colectează capturi de ecran, monitorizează și înregistrează apăsările de taste și poate descărca și executa comenzi C&C.

Cele mai importante atacuri în industrii din întreaga lume:

Luna aceasta, Educație / Cercetare este industria cu cele mai multe atacuri din lume, urmată de Comunicareși Guvern / Armată.

- Educație / Cercetare

- Comunicatii

- Guvern / Armată

Cele mai exploatabile vulnerabilități

Luna aceasta, " Servere web Traversarea directorului URL rău intenționat”Este în continuare vulnerabilitatea cel mai frecvent exploatată, care o afectează 44% a organizațiilor din întreaga lume, urmată de „ Dezvăluirea informațiilor din depozitul Git de server Web ", care afectează 43,7% a organizaţiilor din întreaga lume. " Antete HTTP Execuția codului de la distanțăRămâne pe locul trei pe lista vulnerabilităților cu cele mai multe ferme, cu impact global 42%.

- ↔ web Servere Rău URL-ul director traversal (CVE-2010-4598,CVE-2011-2474,CVE-2014-0130,CVE-2014-0780,CVE-2015-0666,CVE-2015-4068,CVE-2015-7254,CVE-2016-4523,CVE-2016-8530,CVE-2017-11512,CVE-2018-3948,CVE-2018-3949,CVE-2019-18952,CVE-2020-5410,CVE-2020-8260) - Există o vulnerabilitate în trecerea directoarelor pe diferite servere web. Vulnerabilitatea se datorează unei erori de validare a intrării pe un server web care nu șterge corect adresa URL pentru modelele de trecere a directoarelor. Exploatarea cu succes permite atacatorilor de la distanță neautorizați să detecteze sau să obțină acces la fișiere arbitrare de pe serverul vulnerabil.

- ↔ web server de expuse merge Repertoriu Informații Dezvăluire - A fost raportată o încălcare a securității pentru dezvăluirea de informații în Depozitul Git. Exploatarea cu succes a acestei vulnerabilități ar putea permite dezvăluirea neintenționată a informațiilor contului.

- ↔ HTTP Anteturi Îndepărtat Cod Execuție (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) Antetele HTTP permit clientului și serverului să transfere informații suplimentare cu o solicitare HTTP. Un intrus la distanță poate folosi un antet HTTP vulnerabil pentru a executa cod arbitrar pe computerul victimei.

Cele mai bune programe malware pentru mobil

In septembrie xHelper a rămas în fruntea celor mai răspândite programe malware mobile, urmată de AlienBot și flubot.

1. xHelper - O aplicație rău intenționată care a apărut pentru prima dată în martie 2019 și este folosită pentru a descărca alte aplicații rău intenționate și pentru a afișa reclame. Aplicația poate fi ascunsă de utilizator și poate fi chiar reinstalată în caz de eliminare.

2. AlienBot - Familia malware AlienBot este unul Malware-as-a-Service (MaaS) pentru dispozitivele Android care permit unui intrus la distanță să introducă inițial cod rău intenționat în aplicații financiare legitime. Atacatorul obține acces la conturile victimelor și în cele din urmă preia controlul deplin asupra dispozitivului acestora.

3. flubot - Cel FluBoeste un malware Android distribuit prin mesagerie (SMS-uri) e-fishing (Phishing) și de obicei uzurpă identitatea companiilor de logistică de transport. Imediat ce utilizatorul face clic pe linkul din mesaj, FluBot este instalat și accesează toate informațiile sensibile de pe telefon.

Top 10 din Grecia |

|||

| Nume malware | Impact global | Impact asupra Greciei | |

| Agent Tesla | 2.59% | 8.93% | |

| Formular | 3.14% | 8.33% | |

| trickbot | 4.09% | 5.36% | |

| Remcos | 2.20% | 4.76% | |

| Nanocore | 0.88% | 3.87% | |

| Vidar | 0.97% | 2.98% | |

| Glupteba | 2.41% | 2.68% | |

| Cetățean | 0.08% | 2.38% | |

| Lovgate | 0.33% | 2.38% | |

| Masslogger | 0.13% | 2.38% | |

Familiile de programe malware în detaliu

Agent Tesla

Aceasta Agent Tesla este unul avansat ŞOBOLAN (Remote Access Troian) care acționează ca un keylogger și hoț de parole. Activ din 2014, the Agent Tesla poate monitoriza și colecta tastatura și clipboard-ul victimei și poate captura capturi de ecran și extrage acreditările introduse pentru o varietate de software instalat pe computerul victimei (inclusiv Client de e-mail Google Chrome, Mozilla Firefox și Microsoft Outlook). The Agent Tesla vândut în mod deschis ca un RAT legal cu clienții plătind $ 15 - $ 69 pentru licențe.

FormBook

Aceasta FormBook este unul InfoStealer vizează sistemul lor de operare ferestre din și a fost detectat pentru prima dată în 2016. Publicat pe forumuri de hacking ca instrument care are tehnici puternice de evitare și prețuri relativ mici. The FormBook colectează scrisori de acreditare din diverse browsere web și capturi de ecran, monitorizează și înregistrează tastaturi și pot descărca și executa fișiere conform instrucțiunilor C&C dat lui.

trickbot

Aceasta trickbot este un troian Botnet și bancar modular care vizează platformele Windows și este transmis în principal prin spam sau alte familii de malware, cum ar fi Emotet. Trickbot trimite informații despre sistemul infectat și, de asemenea, poate descărca și executa module în mod arbitrar dintr-o gamă largă disponibilă, cum ar fi un modul VNC pentru utilizare la distanță sau un modul SMB pentru implementare într-o rețea afectată. Odată ce o mașină este infectată, intrușii din spatele malware-ului Trickbot folosesc această gamă largă de module nu numai pentru a fura acreditările bancare de la computerul țintă, ci și pentru mișcarea laterală și identificarea în cadrul organizației însăși, înainte de un atac țintit. .

Remcos

Aceasta Remcos este un RAT care a apărut pentru prima dată în 2016. Remcos este distribuit prin documente Microsoft Office rău intenționate care sunt atașate la e-mailurile SPAM și este conceput pentru a ocoli securitatea UAC Microsoft Windows și pentru a rula software rău intenționat cu privilegii ridicate.

NanoCore

Aceasta NanoCore este un troian de acces la distanță, observat pentru prima dată în natură în 2013 și care vizează utilizatorii sistemului de operare Windows. Toate versiunile de RAT au suplimente și funcții de bază, cum ar fi capturarea ecranului, extragerea criptomonedei, controlul de la distanță pe desktop și furtul sesiunii de webcam.

Vidar

Aceasta Vidar este un infolstealer care vizează sistemele de operare Windows. Detectat pentru prima dată la sfârșitul anului 2018, este conceput pentru a fura parole, datele cărților de credit și alte informații sensibile din diferite browsere web și portofele digitale. Vidar a fost vândut pe diverse forumuri online și a fost folosit un dropper de malware pentru a descărca ransomware-ul GandCrab ca sarcină utilă secundară.

Glupteba

Cunoscut din 2011, Glupteba este o ușă din spate care s-a maturizat treptat într-o rețea botnet. Până în 2019, a inclus un mecanism de actualizare a adresei C&C prin liste publice BitCoin, o funcție încorporată de furt de browser și un router de operator.

Cetățean

Un program spion Android pe Google Play, conceput pentru a fura mesaje SMS, liste de contacte și informații despre dispozitiv. În plus, malware-ul semnalează în tăcere victimei pentru servicii premium pe site-urile de publicitate.

lovgate

Aceasta lovgate este un „vierme” de computer care se poate răspândi prin rețele de partajare a rețelei, e-mail și fișiere. Odată instalat, programul copiază în diferite foldere de pe computerul victimei și distribuie fișiere rău intenționate care au ca rezultat accesul de la distanță la atacatori.

Masslogger

Aceasta Masslogger este un hoț de acreditări .NET. Această amenințare este un instrument de identificare care poate fi folosit pentru a extrage date de pe serverele vizate.

Τα Indicele de impact global al amenințărilor și Harta ThreatCloud de Verificați software-ul Point, pe baza secțiunii Inteligența ThreatCloud a companiei. The ThreatCloud furnizează informații în timp real despre amenințări de la sute de milioane de senzori din întreaga lume, prin rețele, terminale și dispozitive mobile.

Inteligența este îmbogățită cu motoare bazate pe inteligență artificială și cu date de cercetare exclusive de la Check Point Research, departamentul de informații și cercetare al Check Point Software Technologies.

Lista completă a Top 10 familii de malware în noiembrie este pe blogul ei Check Point.

COMUNICAT DE PRESĂ

Nu uitați să-l urmați Xiaomi-miui.gr la Știri Google pentru a fi informat imediat despre toate articolele noastre noi! De asemenea, dacă utilizați un cititor RSS, puteți adăuga pagina noastră la lista dvs., pur și simplu urmând acest link >> https://news.xiaomi-miui.gr/feed/gn

Nu uitați să-l urmați Xiaomi-miui.gr la Știri Google pentru a fi informat imediat despre toate articolele noastre noi! De asemenea, dacă utilizați un cititor RSS, puteți adăuga pagina noastră la lista dvs., pur și simplu urmând acest link >> https://news.xiaomi-miui.gr/feed/gn

Urmareste-ne pe Telegramă pentru ca tu să fii primul care află toate știrile noastre!